分散サービス拒否(DDoS)攻撃の基本と、自社を保護する対策

DDoS 攻撃とは何か、なぜ脅威なのか

分散サービス拒否(DDoS)攻撃は、標的に膨大な量の処理を要求し、正規のトラフィックで Web サイトにアクセスできないようにする攻撃です。その結果、取引先の銀行、エンタテインメント企業、新聞、電子商取引ポータルなど、さらには Xbox Live を楽しんでいるインターネット回線までが、異常に遅くなったりクラッシュしたりします。

DDoS 攻撃は、2000 年から広く報告されていますが、年とともに規模も数もふくらみ、手強くなっています。長年の風雪に耐えてきただけあって防止はほぼ不可能であり、安価なレンタルが可能なうえ、その影響は破壊的で長く続きます。

![DDoS_twitter_JA.png]()

「Wrist Grabs and DDoS Attacks(強引な DDoS 攻撃)」と題する記事で、Gino Grieco 氏は次のように解説しています。

「最近の DDoS 攻撃は、いわゆるボットネットを利用して膨大な量のネットワークトラフィックを発生させます。ボットネットとは、悪質なソフトウェアに感染したコンピュータのネットワークのことで、ハッカーはリモートでそのコンピュータを乗っ取ることができます。感染したコンピュータは、ほとんどの時間まったく正常に動作し、通常と異なる動作をするのは、スパム送信のコマンドを受け取ったときだけです。ひとたびコマンドを受信すると、ボットネットの各コンピュータは指定された標的に対して、指定された種類のインターネットトラフィックを送信し始めます。ボットネットを構築すると、ハッカーグループがサービスに DDoS 攻撃を仕掛けるのはずっと容易になり、それを防ぐことはほぼ不可能になるのです」

攻撃を完全に防ぐ手段はありませんが、戦略的な計画を立てれば影響を抑えることはできます。アクションプラン(実行計画)を定め、避けようのない事態に備えておくことが重要です。

DDoS 攻撃が自社には無縁とお考えでも、あるいは今まさに DDoS 攻撃を受けて苦慮している場合や、十分な情報に基づく判断で DDoS 対策を実施したいと検討中の場合でも、今回の記事がお役に立つはずです。

DDoS 攻撃のリスクを受けるのは誰か

政府、企業、さらには個人も、通常の業務を阻害しようという意図の標的になります。動機は、ハックティビズム(政治的な主張)、脅迫、嫌がらせ、目立ちたがり/自慢、競争での優位(特にオンラインゲームの世界で)などです。

Neustar 2015 DDoS Attacks and Protection Report(Neustar 社、DDoS 攻撃と保護に関するレポート、2015 年版)によると、回答は以下のとおりでした。

40% | 自社にとって DDoS 攻撃の脅威は深刻化している |

32% | 収益の損失は 1 時間ごとに 10 万ドル以上に及ぶ |

33% | DDoS 攻撃で影響を受ける部門のトップはカスタマーサポート |

85% | 攻撃を複数回受けた。1 年間に 10 回以上という回答も 30% |

26% | 顧客の信頼とブランドイメージが損なわれた |

DDoS の種類

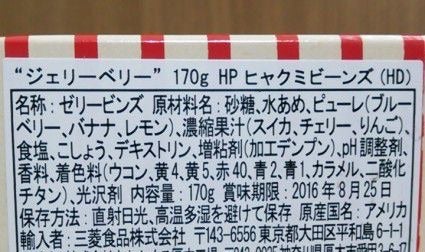

シマンテックの Global Intelligence Network(GIN)で確認された DDoS 攻撃トラフィックの上位 5 つ

DDoS 攻撃の大多数は ICMP フラッド攻撃です。複数のソースから送られる大量の(通常は)ping 要求によって同時に 1 つの標的を攻撃し、正規のトラフィックを処理できなくなるほどの過負荷状態に至らせます。こうした攻撃が、ボットネットを通じて実行されることもよくあります。

2015 年に見られた攻撃の種類

出典: 2016年版『インターネットセキュリティ脅威レポート』

最も一般的な DDoS 攻撃

一般的な DDoS 攻撃は、以下の 3 つのカテゴリに分類されます。

ボットネット貸し出し

シマンテックのパートナーである Incapsula によれば、2015 年の第 2 四半期には、すべてのネットワーク層 DDoS 攻撃のほぼ40% にボットネット貸し出しサービスが利用されていました脆弱な複数のデバイスを感染させ、独自のボットネットを構築して DDoS 攻撃を仕掛けることもできますが、たいていは出来合いのボットネットを時間単位で借りるほうがはるかに簡単だからです。

簡単だが効果的

『インターネットセキュリティ脅威レポート』第 21 号によると、DDoS 攻撃は「セットアップが簡単で、阻止するのが難しく、非常に効果的」です。DDoS 攻撃は、実際の標的に近い企業にも巻き添えの被害を与えることが少なくありません。いったん帯域幅がいっぱいになってしまうと、同じプロバイダによってホストされているサイトも、インターネット上でアクセスできなくなるからです。そのため、直接は狙われていないにもかかわらず、他のサイトも停止に追い込まれる可能性があります。

最近の目立った DDoS 攻撃

- Sony Playstation は頻繁に標的になっている、として SCE ワールドライドスタジオのプレジデント、吉田修平氏は次のように語っています。「実のところ、攻撃は毎日起こっています。文字どおり、毎日です。日によって、件数の多い少ないはありますし、新しい手口が続くこともありますが、いたちごっこのようなものです」

- Microsoft Xboxの Xbox Live は、2014 年のクリスマス以来たびたび停止に追い込まれています。2014 年の DDoS 攻撃では、Xbox と PSN のユーザーが最大で 1 億 6,000 万人も影響を受け、Lizard Squadと自称する小規模なハッカー集団が関与を認めました。2016 年 2 月の攻撃では、New World Hacking という別のグループが声明を出し、こう述べています。「我々は、実力のほどを見せるために再度 Xbox を攻撃した。来月には、ISIS(イスラム国)の主要なチャネルをいくつか停止させることを計画している。腕試しにはかっこうのタイミングだったようだ」

- BBCは、2015 年の 12 月 31 日にハックティビストの攻撃を受け、ニュース、Web サイト、アプリ、ライブストリーミングなど bbc.co.uk のデジタルサービスがすべて停止しました。この DDoS 攻撃は史上最大となり、反 ISIS を掲げる New World Hackingが犯行声明を出します。自分たちの能力を試すために攻撃を仕掛けたもので、BBC に対して何らかの悪意があったわけではない、という主張でした。このときの DDoS は、ピーク時には 602 Gbps に達したと言われており、攻撃は「誤って」4 時間近くも続きました。この DDoS は特に悪質で、主要な DDoS 緩和機構が停止しただけではなく、大々的なデータ侵害も発生しています。サービスの停止中に、Staminus 社の顧客の資格情報、サポートチケット、クレジットカード番号といった重要データがオンラインに投稿されたのです。同グループは、Staminus 社のインターネットルーターをほとんど、または完全に制圧し、デバイスを工場出荷時の設定にリセットしたと声明しました。

- HSBC は、2016 年 1 月 29 日に大規模な DDoS 攻撃を受けました。「消息筋によると、HSBC をはじめとする英国の銀行に対して今週、ダークウェブで購入された『粗雑だが破壊力の高い』ツールを使って、一連の DDoS 攻撃が発生した」と、BBC のテクノロジ担当記者 Rory Cellan-Jones 氏がツイートしています。HSBC Turkey は、これより前の 2015 年 11 月にもすでに DDoS 攻撃を受けていました。

DDoS 攻撃を支える動機

ハックティビズム

最も高度に進化し、最も知名度の高いハックティビストグループといえば、おそらくアノニマスでしょう。アノニマスは、「分散サービス拒否(DDoS)を、合法的な抗議活動の一種として認めよ」という請願書までホワイトハウスに提出しています。DDoS は「Web ページで更新ボタンを何度も何度も押すことに等しい。(中略)屋外に集まった群衆が、特定の場所を占拠するのと同じように、コンピュータを使って Web サイトを占拠し、その Web サイトのサービスを短期間だけ遅くする(あるいは拒否する)だけなのだ」というわけです。

アノニマスは、注目を引く攻撃を次々と繰り出しており、ごく最近ではドナルド・トランプ氏を標的にしています。「How Anonymous Hacked Donald Trump(アノニマスはいかにしてドナルド・トランプにハッキングを仕掛けたか)」と題する最近の記事で、Adam G. Klein 氏は、次のように述べています。「ハックティビストによる『攻撃活動』のほとんどは、明確な綱領によって裏付けられている。(中略)社会変革をめざす彼らの方向性が、その戦術に反映されている。ジャーナリストの Andres Jauregui 氏は、アノニマスが用いる手口のひとつである DDoS 攻撃を、1960 年代の学生活動家がとった市民的不服従の戦略になぞらえている。『一定以上たくさんの人で官庁の廊下をぎゅう詰めにすれば、確実に機能停止に追い込むことができる。一定以上のトラフィックを Web サイトに仕向けても、同じことが起きる』というのである」

以下に挙げる事例のように、アノニマスは政府、グループ、企業、組織に対して壊滅的な DDoS 攻撃を仕掛け続けています。

脅迫

DDoS 攻撃でサイトを人質にとるのは、相当いい稼ぎになります。ブーターやストレッサーを 1 日数ドル程度でレンタルできる果敢な攻撃者は、シャットダウンを繰り返すと脅迫して、特に儲けの大きい攻撃を実行します。

FBI の「Cyber and Counterintelligence Program(サイバーおよび対防諜プログラム)」担当、Joseph Bonavolonta 氏が、身代金を支払うよう被害者に勧めたことも、攻撃者にとっては追い風になっています。あげくには、身代金要求のメールで Bonavolonta 氏のこの助言を引用する始末です。

注意をそらす陽動

Arbor Networks で主任セキュリティテクノロジストを務める Gary Sockrider 氏によると、「歴史的には、『イデオロギー的なハックティビズム』が(DDoS 攻撃の)動機としては最多を占めるのが普通だったが、昨年はついに『虚無主義/破壊行為』が取って代わった。だが、今年に入ってさらに状況が変わっている。DDoS 攻撃は、マルウェアが侵入したりデータを盗み出したりするための陽動として使われているという回答が増えつつある」

ソニーで起きた甚大なデータ侵害では、情報を入手してネットワークに実際に侵入する 3 年も前に、DDoS 攻撃が使われました。その間、リソースは注意をそらされ続けていたため、侵入を検出・阻止できませんでした。

競争での優位/自慢のタネ

DDoS 攻撃は、オンラインゲームの世界でも顕著です。シマンテックの Candid Wueestによると、DDoS 攻撃をわずか数分間でもレンタルすれば、オンラインゲームでの勝敗で圧倒的に有利になるということです。

Incapsula の Igal Zeifmanは、強力な動機として「自慢のタネ」と ROI(投資利益率)を強調しています。「たとえば、昨年のクリスマスに PlayStation と Xbox のネットワークを襲った Lizard Squad の攻撃を見てみよう。その日の 24 時間で、このグループは Twitter だけでも 10 万回以上言及された。口コミの影響が広がると、この攻撃は YouTube で記録的にヒットした曲「江南スタイル」並みの知名度を獲得する。目立ちたがりの犯人が、たった 1 回の DDoS 攻撃で望みうるかぎり最大の投資利益率となったのである」

DDoS 攻撃のコスト

DDoS 攻撃のコストは、仕掛ける側にはごく低い一方、受ける側にとっては非常に高くつきます。

「Incapsula Survey: What DDoS Attacks Really Cost Businesses(Incapsula によるアンケート調査: DDoS 攻撃が企業に及ぼす真のコスト)」によると、そのコストは推定で 1 時間あたり 40,000 ドルです。

直接的な金銭以外に、企業の多くは形に表れないコストも被っています。たとえば、以下のような被害です。

- 顧客の信頼を失う

- 知的財産を失う

- ウイルス/マルウェアへの感染

- ハードウェアの交換

- DDoS 攻撃に隠れて発生するデータ侵害と顧客情報の漏えい

DDoS 攻撃を仕掛けるのは、どのくらい安価か

1 日あたり 10 ドルから 1,000 ドル程度と、驚くほど安価です。価格は、期間と、場合によっては帯域幅に基づいて決まり、オンラインで簡単に購入できます。オンラインの市場では、合法的と思われる「ストレッサー」も買うことができます。これは、自分たちの Web サイトの耐性をテストするためのツールです。

ロシアの犯罪集団 Forceful は、以下の条件で DDoS サービスをレンタルしていました。

- 1 日あたり - 60 ドル

- 1 週間あたり - 400 ドル

- 500 ドルの注文で 10 % のディスカウント

- 1,000 ドルの注文で 15% のディスカウント

これほど格安に引き起こせるダメージの大きさを考えると、攻撃者が参入する障壁はないも同然であり、大きい ROI を期待できます。Arbor Network の「Worldwide Infrastructure Security Report(WISR)(ワールドワイドインフラストラクチャセキュリティレポート)」によると、被害者が要するコストは平均で 1 分あたり 500 ドルですが、攻撃者に必要なコストは 1 回の攻撃あたり、わずか 66 ドルです。

DDoS 攻撃にどう備えるか

シマンテックの研究者 Candid Wueestの主張によると、企業は――そして個人ユーザーも――、DDoS 攻撃を他人事のように考えているといいます。「ソニー、Xbox、BBC News、ドナルド・トランプ――そういった標的なら、ニュースの見出しとして注目されるのは当然だが、うちの会社にそんなことは起こるまい」ということです。

しかし実際には、規模を問わず一般ユーザーと接する企業であれば、あるいはオンラインゲームのファンというだけでも、当然のように標的になります。間違った人を怒らせたり、世界のどこかにいる誰かと違う意見を支持したりしても同様です。

自分にも起きるものとして、常に警戒を

1. 自分の身には起きないという考えは捨てましょう。DDoS 攻撃に狙われる可能性は十分にあります。

2. DDoS 攻撃は起きるものという前提で、徹底的な対策を立てておきます。

- 現在のインフラストラクチャを検討して、脆弱性を評価し、それに応じて計画を立てます。たとえば、ISP ホスティングでサーバーを利用している場合には、自社でサーバーを運用している場合より、攻撃に耐えられる時間が短くなります。

- 何らかの DDoS :緩和サービスの契約を利用できれば理想的です。利用できない場合には、前もって聞き取り調査を行い、攻撃が発生した場合の連絡先を確認しておきます。

- Web サイトのセキュリティソフトウェアに DDoS 緩和の機能があるかどうか確認します。たとえば Symantec Complete Website Securityは、Imperva Incapsula のサービスを追加し、エンタープライズクラスの Web アプリケーションセキュリティ、DDoS 緩和、パフォーマンス最適化、ロードバランシングを実現しています。

3. DDoS 対策計画書を作成します。以下の内容を盛り込んでください。

- ISP と DDoS 緩和サービスの担当者名および電話番号。

- DDoS 攻撃が発生した場合に ISP に確認する事項と、ISP が用意しているプロトコル。

- 顧客への通知方法に関するコミュニケーション戦略。攻撃は数時間から、数日続くこともあるため、良好なコミュニケーションを保つことで、評判の失墜をとどめることができます。

4. サイバー保険を契約します。

- サイバー事故が発生した場合に受けるリスクの低減と転移が、保証内容に含まれていることを確認してください。

- 情報セキュリティ保護の業務を補填する保証内容があることを確認してください。

DDoS 攻撃のこれから

Candid Wueest によるホワイトペーパー「The Continued Rise of DDoS Attacks(増加の一途をたどる DDoS 攻撃)」には、現在の DDoS 攻撃の詳しい状況と、DDoS 攻撃を防ぐためにできる対策が記されています。今後の予測について、Wueest は以下のように述べています。

- 次に悪用の標的になるのは、モノのインターネット(IoT)と考えられる。インターネットに接続されるデバイスの数は 2020 年までに 200 億に達すると予測されているからである。

- Linux を搭載し、BusyBox ツールキットが実行されている CCTV 監視カメラが、世界的な DDoS 攻撃によって乗っ取られ、ボットネット化された。これは新たな傾向である。乗っ取られたデバイスの多くは、パスワードがデフォルト設定のままで、完全に無防備だった。

- ルーターを乗っ取ってゾンビ化させるのも常套手段。Linux ベースの家庭用ルーターが、KTN-Remastered という新しいワームの標的になっている。KTN-Remastered は、Telnet で弱いパスワードが使われている場合に、そこを狙って組み込みシステムに感染するワーム。

結論として、サイバー犯罪は今や常態化したと言えます。報告される攻撃の規模も、脆弱性や、被害を受けた場合のコスト、無防備さ、被害の大きさも、今や圧倒的です。自分も DDoS 攻撃を受けることは、ほぼ間違いありません。避けようのない事態に備え、DDoS 攻撃の影響を低減することがベストプラクティスです。

Candid Wueest は、こう要約しています。「備えがなければ、速度を武器にすることはできない」

【参考訳】